Case study - Szkolenie w zakresie bezpieczeństwa

10/06/2016

Kształcenie pracowników daje każdej organizacji wielostronne korzyści. Dzięki niemu pracownicy mogą zdobywać wiedzę i nowe umiejętności lub usprawniać już posiadane wzorce zachowań. Podstawowym warunkiem skutecznej ochrony informacji jest świadomość osób je przetwarzających. Szkolenie pracowników, którzy na co dzień mają styczność z informacjami wrażliwymi, jest zawsze podstawowym elementem systemu bezpieczeństwa informacji.

Profil Klienta

Nasz klient sprawuje nadzór sanitarny nad mieszkańcami regionu.

4 ITSECURITY

Wykładowcy prowadzący szkolenia są wysokiej klasy specjalistami z zakresu bezpieczeństwa informacji, ochrony danych osobowych, doświadczonymi trenerami oraz praktykami w zakresie stosowania przepisów. Nasi trenerzy mają wieloletnie doświadczenie zarówno jako audytorzy, jak i szkoleniowcy w wielu różnych sektorach biznesu, dzięki czemu doskonale rozumieją stojące przed organizacjami wyzwania. Co ważniejsze, znają realia codziennej pracy, nawyki pracowników oraz sposoby komunikowania dążenia do poprawy wydajności.

.jpg)

Rozwiązanie

Celem, który wraz z Klientem, chcieliśmy osiągnąć było podniesienie świadomości pracowników w zakresie ochrony danych wrażliwych w organizacji oraz rzeczywistych zagrożeń ze strony przestępców działających w sieci, a także ryzyka dla informacji i reputacji organizacji.

Na potrzeby jednostki budżetowej zrealizowaliśmy szkolenie dotyczącę bezpieczeństwa informacji i sieci Internet, którego celem było przedstawienie zasad bezpieczeństwa oraz właściwego zachowania w trakcie używania komputerów i innych urządzeń teleinformatycznych, w szczególności w trakcie korzystania z usług Internetu, przygotowanie na sytuacje wystąpienia zagrożenia i podejmowania właściwych decyzji.

Szkolenie zrealizowano według standardów 4 IT SECURITY uwzględniających najlepsze praktyki szkoleniowe i metodologię mającą na celu osiągnięcie wysokiej jakości, jak również efektywności szkoleń.

Przeprowadzono badanie potrzeb organizacji wywiady z kadrą zarządzającą, gdzie zdiagnozowano, iż kluczowe będzie zdobycie wiedzy i ćwiczenie umiejętności z zakresu sposobów ochrony wartościowych informacji w organizacji oraz uzyskanie wiedzy z zakresu współczesnych technik i technologii zapewniania bezpieczeństwa informacji chronionych w systemach i sieciach teleinformatycznych.

Na podstawie wyników badania opracowano program, treści, materiały dla uczestników.

Ramowy program szkolenia:

- Podstawy bezpieczeństwa informacji i systemów informatycznych,

- Klasyfikacja zagrożeń i ich źródło,

- Phishing i różne odmiany ataków socjotechnicznych,

- Włamania, złośliwe programy i inne zagrożenia w sieci i Internecie,

- Portale społecznościowe i niebezpieczne usługi,

- Zagrożenia aplikacji P2P, Chat i programów portable,

- Podstawowe zasady ochrony komputerów PC,

- Bezpieczne surfowanie WWW,

- Bezpieczne użytkowanie Email,

- Hasła i kody dostępu,

- Konsekwencje lekceważenia zasad bezpieczeństwa,

- Polityka bezpieczeństwa firmy i wymagania względem pracowników,

- Organizacja bezpieczeństwa w firmie,

- Zasady zgłaszania incydentów bezpieczeństwa,

- Obowiązki ochrony informacji nakładane na pracowników przez obowiązujące organizację przepisy prawa.

Szkolenie prowadzono interaktywnie by zmaksymalizować zaangażowanie uczestników oraz osiągnąć zamierzone efekty szkolenia. Szkolenie było oparte na prezentacjach multimedialnych wzbogaconych o liczne warsztaty praktyczne oraz studia przypadku. Zarówno jako przykłady rzeczywistych sytuacji z polskich i zagranicznych organizacji jak również opisy symulowanych sytuacji, stworzone na potrzeby programu szkolenia. Ważnym elementem szkolenia było także rozwiązywanie zgłaszanych przez uczestników problemów z dziedziny bezpieczeństwa i ochrony danych. Wykorzystano także różne formy dyskusji, aby osiągać cele szkoleniowe - wymianę doświadczeń uczestników, analizę przeprowadzonych ćwiczeń.

Uczestnicy szkolenia otrzymali możliwość bezpłatnych konsultacji mailowych z Trenerem.

W trakcie szkolenia przeprowadzono jego ocenę polegające na badaniu efektywności szkolenia. Przeprowadzono również konsultacje z klientem na temat efektów szkolenia.

Po szkoleniu przygotowano raport poszkoleniowy (przekazywane treści, ewaluacja wiedzy, pomiar reakcji, zachowania grupy). Po projekcie standardowo w ramach konsultacji z Trenerem i Koordynatorem Szkolenia omówiono przebieg sesji szkoleniowej, wyników, jak również przedstawiono rekomendacje odnośnie dalszego rozwoju pracowników.

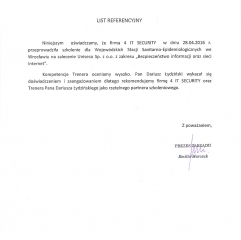

Referencje

Niniejszym oświadczamy, że firma 4 IT SECURITY w dniu 28.04.2016 r. przeprowadziła szkolenie dla Wojewódzkich Stacji Sanitarno - Epidemiologicznych we Wrocławiu na zlecenie Uniseco Sp. zo.o, z zakresu "Bezpieczeństwo informacji oraz sieci Internet". Kompetencje trenera oceniamy wysoko. Pan Dariusz Łydziński wykazał się doświadczeniem i zaangażowaniem, dlatego rekomendujemy firmę 4 IT SECURITY oraz trenera Pana Dariusza Łydzińskiego jako rzetelnego partnera szkoleniowego.

Emilia Marczuk, Prezes Zarządu

Szkolenia zamknięte to szkolenia dedykowane konkretnej organizacji, z zaprojektowanym indywidualnie programem szkoleniowym (zgodnym ze specyfiką organizacji i jej potrzebami), uwzględniające poziom wiedzy i kompetencji pracowników. Szkolenia takie odzwierciedlają rzeczywistość życia organizacji, jej powiązanie z otoczeniem zewnętrznym. Prowadzone są w siedzibie podmiotu zlecającego szkolenie, w ustalonych godzinach i terminie.

Jesteś zainteresowany danym szkoleniem? Masz dodatkowe pytania lub oczekiwania? A może szukasz szkolenia o podobnej tematyce? Zapraszamy do kontaktu z naszymi konsultantami, którzy udzielą dodatkowych informacji, poznają oczekiwania oraz przygotują ofertę spełniającą Państwa potrzeby i wymagania.

Wróć do Case Study